Appena trascorso il mese dedicato alla Computer Security, non possiamo non parlare di sicurezza e in generale adeguatezza dell’email rispetto al mondo digitale in cui viviamo. Nello specifico parleremo di Cybersecurity, che pur essendo un sottoinsieme degli aspetti generali della sicurezza, comprende al proprio interno aspetti sia tecnologici che giuridici.

Sul fronte tecnico si parte dai principi base di riservatezza, integrità e disponibilità, ma anche di non ripudiabilità, di autenticazione e di controllo degli accessi.

Su quello giuridico si parla sempre più spesso di adeguatezza delle misure adottate per la tutela delle persone e dei loro dati (privacy) ma anche di riservatezza di informazioni confidenziali.

L’argomento è di indubbio interesse, vista la porta dell’escalation di attacchi rilevati nell’ultimo anno a livello globale. Il recente rapporto Clusit parla di un “spettacolare incremento degli attacchi informatici, sia a livello quantitativo che qualitativo” con “impatti profondi, duraturi e sistemici su ogni aspetto della società, della politica, dell’economia e della geopolitica” e perdite stimate in 6 trilioni di dollari per il 2021, rispetto ad una cifra già molto preoccupante di “soli” 1 trilione di dollari per il 2020.

Proviamo ora a concentrarci sul “piccolo” mondo delle email.

L’email è elemento spesso onnipresente nella trasformazione digitale dei servizi e della società. Questo la rende, come tanti altri asset informatici, un bersaglio estremamente interessante per portare a termine attacchi in grado di provocare ingenti danni di varia natura: economica, reputazionale, sociopolitica, etc.

Analizzare i rischi, e quindi comprendere minacce e vulnerabilità e saperle valutare in termini di impatti e probabilità che si verifichino, diventa fondamentale per ogni soggetto che ne fa uso.

Come abbiamo visto nei precedenti episodi, l’email è nata in un contesto ben lontano, in cui la sicurezza era sicuramente un aspetto da considerare, ma non così complesso e esigente come lo conosciamo oggi.

Partiamo dal descrivere in modo sintetico come funziona l’architettura dei sistemi di posta elettronica.

— parentesi nerd — per chi non è interessato GOTO paragrafo successivo!

Tutto poggia naturalmente sulla rete, che abilita la comunicazione, i client (detti in gergo MUA, Mail User Agent), che vengono utilizzati per accedere a una casella di posta elettronica e per inviare messaggi, i server, che svolgono due funzioni principali: immagazzinare i messaggi per uno o più utenti nella rispettiva casella di posta (detti in gergo MS, Message Store) e gestire i messaggi in arrivo e in partenza e smistarli (detti in gergo MTA, Mail Transfer Agent e MSA, Mail Submission Agent).

Le regole del gioco sono definite attraverso protocolli, che orchestrano lo scambio di messaggi email. Si parla di SMTP (Simple Mail Transfer Protocol), usato per l’invio, la ricezione e l’inoltro dei messaggi tra server, di POP (Post Office Protocol) e di IMAP (Internet Message Access Protocol), utilizzati per la ricezione e consultazione dei messaggi da parte dei destinatari.

Questi protocolli non prevedevano in origine alcuna forma di cifratura, ed hanno quindi visto una chiara evoluzioni oltre che sul profilo delle funzionalità anche della sicurezza.

Siamo quindi passati al ESMTP (Extended SMTP), per inviare allegati (MIME, Multipurpose Internet Mail Extensions) e usare codifiche non ASCII (American Standard Code for Information Interchange), al SMTP AUTH per l’autenticazione, ma anche SMTPs, POP3s e IMAPs, che poggiano su un protocolli di cifratura come SSL (Secure Sockets Layer) e il suo successore TLS (Transport Layer Security).

Non dimentichiamo infine che l’email, già alla fine degli anni ‘90, si è prestata a utilizzi basati su crittografia robusta, a scapito però della semplicità e immediatezza di utilizzo. Si pensi ad esempio allo standard OpenPGP (nato dal software PGP “Pretty Good Privacy” e poi implementato anche su altri software free come GPG “GNU Privacy Guard”), fondato sul “web of trust” (rete di fiducia degli utenti) e su una tecnica di cifratura cosiddetta asimmetrica, perché basata su una coppia di chiavi pubblica e privata.

Di fatto questa soluzione prevede la cifratura, attraverso algoritmo forte, di tutto il contenuto del messaggio con una chiave pubblica (del destinatari), che solo il destinatario riesce a decifrare attraverso la propria chiave privata. La limitata diffusione di questo approccio è legata in buona parte nella scomodità per chi invia l’email di reperire e conservare in modo affidabile la chiave pubblica di ogni destinatario, e per chi la riceve di andare poi ogni volta a decifrare il messaggio con la propria chiave privata (da conservare con estrema attenzione).

Oggi alcuni provider hanno adottato una crittografia S/MIME che si base sulla stessa metodologia di cifratura, ma appoggiandosi a una struttura gerarchica di certificazione (Certification Authoirity) e tentando di agevolare la gestione delle chiavi durante le fasi di invio e ricezione.

— fine parentesi nerd —

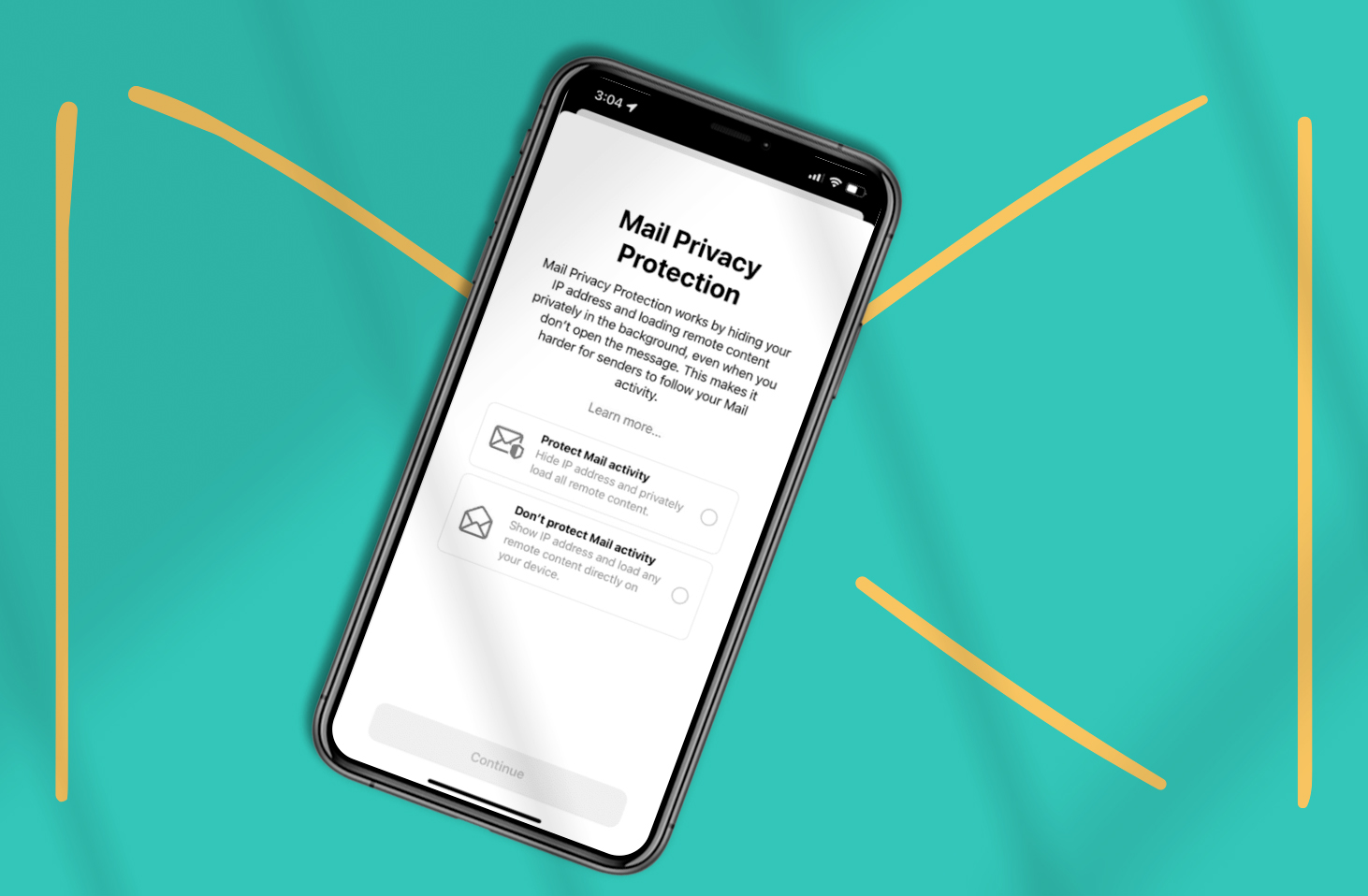

La diffusione dello strumento e gli ambiti di utilizzo dello stesso hanno via via spinto quindi all’adozione di misure di sicurezza in grado di aumentare la riservatezza dell’email stessa, sia in termini di accesso non autorizzato alle caselle di posta, sia durante il transito delle informazioni tra mittente e destinatario.